Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Os acessos no Blazon podem ser classificados de três maneiras:

Classificação por Base Jurídica: Cada acesso pode estar vinculado a uma base jurídica específica, garantindo que seu uso esteja de acordo com regulamentações e normativas aplicáveis.

Classificação por Nível de Acesso: Define a permissividade dos acessos cadastrados no sistema. Os níveis disponíveis default são Restrito, Confidencial, Interno e Público.

Privilégios: Define o tipo de privilégio que um acesso representa, como contas privilegiadas, contas de administração de domínio e contas de serviço.

Essas classificações asseguram um controle adequado das permissões, permitindo classificar os mesmos de forma a facilitar a gestão.

As seções à seguir detalham as configurações de cada uma dessas opções.

A gestão de papéis envolve todas as configurações e processos relacionados aos papéis na plataforma. É um componente essencial dentro da gestão de identidades e acessos, garantindo que os usuários tenham permissões apropriadas de acordo com suas funções organizacionais.

Esse processo envolve a definição, atribuição e revisão de papéis, que agrupam permissões de acesso de forma estruturada, facilitando a administração e reduzindo riscos de concessões excessivas.

Com uma gestão eficiente de papéis, as empresas conseguem manter a conformidade com regulamentações, como LGPD e GDPR, além de minimizar vulnerabilidades associadas ao acesso indevido a sistemas críticos.

A implementação eficaz da gestão de papéis envolve práticas como modelagem de papéis, revisões periódicas e aplicação de princípios como menor privilégio e segregação de funções.

Dessa forma, a gestão de papéis contribui para um ambiente mais seguro, reduzindo a complexidade operacional e garantindo que os acessos sejam concedidos e revogados de maneira controlada e auditável.

O cadastro de Bases Jurídicas permite o registro e gerenciamento de bases legais utilizadas para referência em processos internos. Esta classificação é essencial para garantir a conformidade regulatória e a documentação adequada de referências jurídicas.

Para acessar o cadastro de Bases Jurídicas, os seguintes passos são necessário:

Autentique-se no

Os Privilégios representam uma forma de categorizar os acessos existentes no Blazon. Tem-se os privilégios padrão, que são previamente definidos na plataforma, e além disso o administrador pode criar outros privilégios de acordo com a necessidade do negócio.

Para acessar o cadastro de privilégios, os seguintes passos são necessário:

Autentique-se no Admin console;

Acione o menu Ciclo de Vida

No menu Contextos de negócio, acione a opção Classificação de acessos, em seguida acione Bases jurídicas.

A tela inicial exibirá os registros cadastrados.

Para adicionar uma nova Base Jurídica, os seguintes passos são necessário:

Acione o botão + Adicionar;

Preencha os campos Nome e Descrição e salve para cadastrar uma nova Base Jurídica.

Para editar uma Base Jurídica, os seguintes passos são necessário:

Na listagem de Bases Jurídicas, clique no registro que será editado;

Edite os dados da Base Jurídica: nome e descrição;

Acione o botão Salvar.

Para remover um Base Jurídica, os seguintes passos são necessário:

Na de listagem de Bases Jurídicas, selecione um ou mais registros para remoção;

Acione o botão Remover.

Acione o menu Ciclo de Vida;

Acione o item de menu Gestão de acessos > Privilégios > Gerenciar privilégios;

A tela inicial exibirá os registros cadastrados.

Para adicionar um novo privilégio, os seguintes passos são necessário:

Na listagem de Privilégios, acione o botão Adicionar;

Preencha os campos Nome e Descrição;

Acione o botão Salvar.

Para alterar um privilégio, os seguintes passos são necessário:

Na listagem de Privilégios, clique no registro que será editado;

Edite a descrição do privilégio;

Acione o botão Salvar.

Para remover um privilégio, os seguintes passos são necessário:

Na listagem de Privilégios, clique no ícone de lixeira do registro que será removido;

Na caixa de confirmação, acione o botão Confirmar.

Este documento irá guiá-lo para que você possa entender os principais conceitos e funcionamentos do Blazon. Aqui, será possível encontrar definições importantes para o entendimento correto sobre o funcionamento da plataforma.

O entendimento dos conceitos apresentados neste guia são fundamentais para que você possa utilizar a plataforma da melhor maneira possível, seja em sua utilização ou até mesmo na resolução de eventuais problemas.

Segundo o Gartner, a disciplina de IAM pode ser definida como:

"Gestão de Identidade & Acessos é a disciplina que permite o indivíduo correto acesse o recurso correto, no tempo e pelos motivos certos."

Antes de analisarmos esta definição, é importante mencionar as diversas nomenclaturas pelas quais esta disciplina é denominada. É normal encontrarmos termos como: “Gestão de Identidade”; “Gerenciamento de Identidade”; “Gestão de Acesso”; “Identity Management”; “Identity and Access Management”; ou, “IAM”, simplesmente.

É interessante notar que esta definição aparentemente simples, toca em aspectos que podem se tornar muito complexos, se considerarmos que as organizações são dotadas de dezenas/centenas de colaboradores, parceiros de negócios, sistemas e milhares de clientes. Voltando definição, podemos destacar termos chaves nesta definição, sendo eles: Individuo; Recurso; Tempo certo; e Razão certa.

Indivíduo é o sujeito central das ações, isto é, a Entidade que deseja fazer acesso a um determinado recurso. Em um contexto organizacional, este indivíduo pode ser um colaborador, um parceiro, um cliente ou, até mesmo, robôs etc. Indivíduos têm ciclos de vida em suas relações com a Organização, desde o instante em que é criado (quando é admitido, por exemplo) até sua remoção. Neste período ele pode ter promoções na carreira, bem como pode ter afastamentos por férias ou saúde, por exemplo. É fundamental que uma plataforma de Gestão de Identidade gerencie o ciclo de vida de Indivíduos, de tal modo que seus direitos de acessos reflitam o instante presente.

A definição de Recurso, pode ser feita de forma geral como algo que um determinado Indivíduo deseja utilizar, ou seja, deseja fazer acesso. Um Recurso pode ser algo como uma Aplicação, um Conteúdo, um Servidor, um Acesso à Internet, uma Pasta ou até mesmo uma coisa (IoT), por exemplo uma catraca que dê acesso físico a organização. Assim como Indivíduos, Recursos também podem ter ciclo de vida, desde o instante em que passa a fazer parte da infraestrutura da corporação, apresentando do mesmo modo, períodos de indisponibilidade, por questões de manutenção ou de segurança.

Em um mundo cada vez mais digital, mais conectado, mais móvel e que valoriza a experiência do usuário, Indivíduos precisam de acesso a Recursos de maneira mais rápida possível. Não é mais aceitável que um colaborador aguarde dias para poder acessar seu sistema principal de trabalho. Além disso, devido a cenários cada vez mais ágeis, é necessário conceder acessos a recursos corporativos de forma rápida, garantindo que a agilidade requerida não comprometa a segurança da organização. Por outro lado, há Recursos e Indivíduos que podem ter restrições de horários para seus acessos e, então, nestes casos, o acesso deve ser negado para horários indevidos.

Cada indivíduo deve ter acesso aos recursos necessários e em tempo hábil, e isto deve sempre ocorrer pela razão correta. A necessidade do acesso pode se dar pelo papel que ele exerce na organização ou por alguma tarefa específica que ele vá executar durante algum período. De forma geral, nenhum indivíduo deveria ter acesso a um recurso se não houver uma razão. Isto protege a organização, mas, também, protege o indivíduo.

O Blazon é uma Plataforma de Gestão de Identidade & Acessos (), que permite o gerenciamento de acessos a recursos coporativos de modo simples e seguro. O Blazon permite a concessão, manutenção e revogação de acessos, controle do ciclo de vida de colaboradores e a implementação de diversos controles críticos de segurança da informação, tais como Certificações de Acessos e Segregação de funções.

O Blazon pode ser utilizado para resolver uma série de problemas corporativos críticos, desde questões operacionais – como a quantidade de demandas atendidas manualmente, até questões relacionadas à Gestão da Segurança da Informação – como por exemplo, política de senhas e usuários com acessos indevidos. O Blazon também vai ser muito importante se você precisa apresentar evidências, diretas e indiretas, em casos de auditorias internas e/ou externas.

Para tentar contextualizar alguns dos desafios que o Blazon pode resolver, vamos analisar alguns possíveis cenários:

Um novo colaborador é contratado e precisa que seus acessos sejam concedidos da maneira mais ágil possível. No primeiro dia de trabalho é importante para a organização que ele consiga acessar a rede corporativa, VPN, e-mail e demais aplicações corporativas.

Em casos de férias e/ou afastamento, como poderiam ser inativados acessos a e-mail, rede corporativa ou qualquer outro acesso crítico? O Blazon faz isto transparente e automaticamente a partir de uma integração com alguma . Assim, sempre que um colaborador entra de férias, o Blazon recebe esta informação e propaga as inativações necessárias.

E para os casos de novos acessos, para um colaborador que já faça parte dos quadros da organização? Por exemplo, se um colaborador precisar de acessos para a aprovações de vendas, cadastro de produtos etc? Neste caso, o Blazon conta com um portal de , que permite que os próprios colaboradores solicitem seus acessos.

O Blazon pode ser utilizado em ambientes On Premise ou em Nuvem. Em sua versão On Premise, há a possibilidade de ser instalado em um servidor (físico ou virtual) ou ser instalado para utilizar todo o seu potencial de escalabilidade para rodar em diversos servidores (Scalable).

Para atender nichos de negócios diversificados, desde pequenas até grandes empresas, a Plataforma Blazon permite que seus componentes sejam montados em um mesmo processo, oferecendo uma versão Single Server. Deste modo, caberá à necessidade do negócio definir qual versão da Plataforma Blazon será utilizada (Single Server ou Scalable). Ambas as versões podem ser implantadas na infraestrutura da empresa (On Premise) ou em nuvem (On Cloud).

O Blazon possibilita o cadastro de atributos de um direito agregando informações ao esquema de direito de um recurso de acordo com as necessidades corporativas.

Para acessar a tela de atributos de um direito, ou esquema de direito de um recurso, os seguintes passos se aplicam:

Autentique-se no Admin console

Acione o menu Gerenciamento de acesso

No menu Gerenciamento de acesso, acione a opção Recursos, pra acessar a página de Recursos

Na página de listagem de Recursos, clique na linha do recurso que se deseja configurar atributos de conta

Na página do Recurso, clique no botão de configurações (), acesse a aba Definições de esquema de direito

Na aba de Definições de esquema de direito, você pode adicionar um atributo, editar um atributo e/ou remover um atributo.

Para adicionar um atributo ao esquema de direito de um recurso, você pode acessar a , e realizar os seguintes passos:

Acione o botão Novo

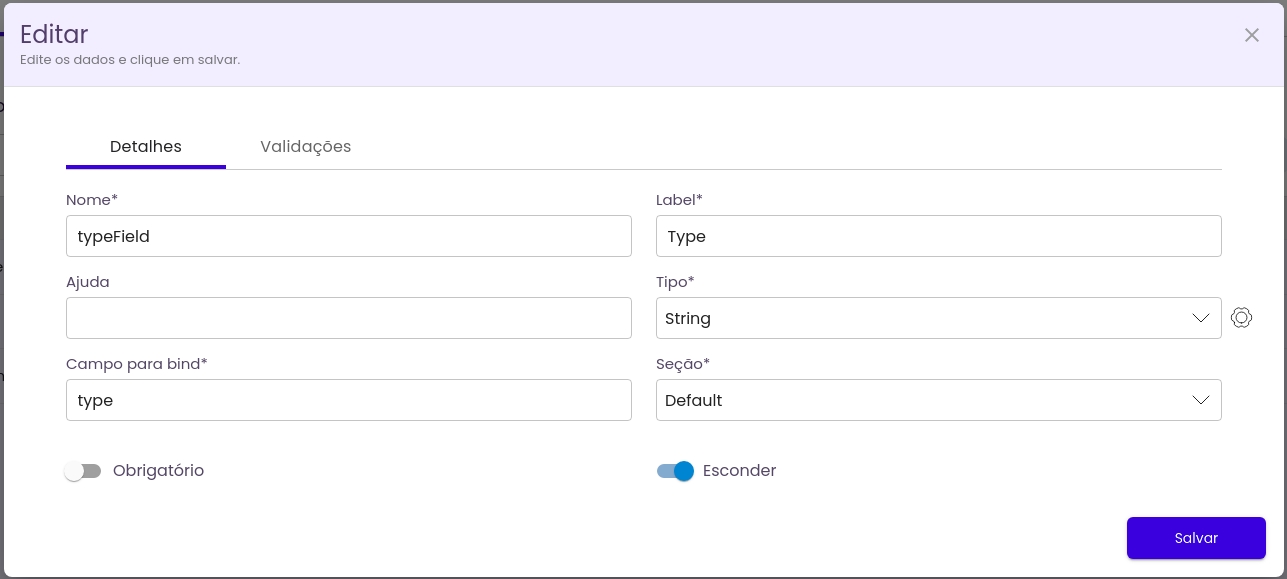

Preencha os dados do novo atributo: nome, rótulo, descrição, categoria, etc

Acione o botão Salvar

Para editar um atributo do esquema de direito de um recurso, você pode acessar a , e realizar os seguintes passos:

Procure ou pesquise pelo nome do atributo, na listagem de atributos do direito

Clique no atributo que se deseja editar

Edite os dados do atributo: nome, rótulo, descrição, categoria, etc

Acione o botão Salvar

Para remover um atributo do esquema de direito de um recurso, você pode acessar a , e realizar os seguintes passos:

Procure ou pesquise pelo nome do atributo, na listagem de atributos do direito

Selecione o(s) atributo(s) que serão removidos

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

O Cadastro de Níveis de dados permite o registro e gerenciamento de níveis de dados para referência em processos internos. Este módulo permite definir a permissividade dos acessos cadastrados no sistema. Os níveis disponíveis por padrão são:

Restrito: Acesso exclusivo para usuários específicos com permissão expressa, podendo estar associado a dados altamente sensíveis.

Confidencial: Disponível para um grupo limitado dentro da organização, conforme critérios estabelecidos pela governança.

Interno: Acessível para todos os colaboradores internos, garantindo transparência dentro da organização.

Público: Visível para qualquer usuário autorizado na plataforma, sem restrições significativas.

Para acessar o cadastro de Níveis de dados, os seguintes passos são necessário:

Autentique-se no Admin console;

Acione o menu Ciclo de Vida;

No menu Contextos de negócio, acione a opção Classificação de acessos, em seguida acione Níveis de Dados;

A tela inicial de Níveis de Dados exibirá os registros cadastrados.

Para adicionar uma nova Níveis de dados, os seguintes passos são necessário:

;

A tela inicial de Níveis de Dados exibirá os registros cadastrados;

Acione o botão + Adicionar;

Preencha os campos Nome e Descrição;

;

Na de listagem de Níveis de dados, clique no registro que será editado;

Edite os dados: nome e descrição;

Acione o botão Salvar.

Para remover um Nível de dados, os seguintes passos são necessário:

;

Na listagem de Níveis de Dados, selecione um ou mais registros para remoção;

Acione o botão Remover.

A identidade é o objeto responsável por representar a identidade master, identificando de forma lógica um humano, sistema, serviço ou outro elemento digital. Ela é composta por três elementos principais: ciclo de vida, atributos e acessos.

O ciclo de vida descreve os seus possíveis estados, os atributos descrevem as características destas identidades, tais como nome, nome de usuário, cargo e departamento. Já os acessos são de fato as credenciais e permissões que o mesmo possui em .

Os atributos descrevem de maneira geral as características de um determinado usuário. Estes atributos podem ser sincronizados por uma ou . O Blazon possui um conjunto de atributos padrão para um usuário e você pode para armazenar características específicas dos seus usuários.

Todo usuário possui um ciclo de vida, que representa seu estado em um determinado momento. No Blazon, esse ciclo é composto pelos estados: ATIVO, INATIVO, REVOGADO e REMOVIDO. A transição entre esses estados pode ocorrer por ações executadas diretamente no Blazon ou a partir de eventos recebidos de uma fonte autoritativa.

A gestão de identidade tem como princípio fundamental o controle dos acessos vinculados a essa identidade. Nesse contexto, acessos são os recursos aos quais um usuário possui permissão de uso. O Blazon possibilita tanto a concessão quanto a revogação desses acessos de forma centralizada e controlada. Um acesso pode ser concedido por meio do , ou por meio de .

Para viabilizar o gerenciamento dessas identidades, o Blazon oferece um conjunto de funcionalidades que, de forma integrada, permitem o controle dos itens mencionados anteriormente.

- Crie, altere, inative, ative, revogue e remova usuários.

- Defina os atributos disponíveis para seus usuários.

Nomes de usuários - Gerencie nomes de usuários

- Crie e gerencie políticas de nomes de usuários;

Para acessar a tela de atributos de uma conta, ou esquema de conta de um recurso, os seguintes passos se aplicam:

Autentique-se no Admin console

Acione o menu Gerenciamento de acesso

No menu Gerenciamento de acesso, acione a opção Recursos, pra acessar a página de Recursos

Na página de listagem de Recursos, clique na linha do recurso que se deseja configurar atributos de conta

Na página do Recurso, clique no botão de configurações (), acesse a aba Definições de esquema de conta

Na aba de Definições de esquema de conta, você pode adicionar um atributo, editar um atributo e/ou remover um atributo.

Para adicionar um atributo ao esquema de conta de um recurso, você pode acessar a , e realizar os seguintes passos:

Acione o botão Novo

Preencha os dados do novo atributo: nome, rótulo, descrição, categoria, etc

Acione o botão Salvar

Para editar um atributo do esquema de conta de um recurso, você pode acessar a , e realizar os seguintes passos:

Procure ou pesquise pelo nome do atributo, na listagem de atributos da conta

Clique no atributo que se deseja editar

Edite os dados do atributo: nome, rótulo, descrição, categoria, etc

Acione o botão Salvar

Para remover um atributo do esquema de conta de um recurso, você pode acessar a , e realizar os seguintes passos:

Procure ou pesquise pelo nome do atributo, na listagem de atributos da conta

Selecione o(s) atributo(s) que serão removidos

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

Um Membro de direito, representa uma permissão de acesso que uma possui em uma . Sempre que atribuímos um a uma Conta, um objeto do tipo Membro de direito é adicionado ao Diretório do Blazon.

As seções a seguir descrevem os passos necessários para a acessar, revogar e certificar de um membro de direito.

Acione o botão Salvar.

E nos casos de desligamento? Aqui, é de suma importância que a revogação dos acessos do colaborador desligado seja feita da maneira mais rápida possível, imediatamente.

As requisições descritas nesta seção descrevem os processos relacionados à custódia de credenciais.

Nomes de usuários bloqueados - gerencie nomes de usuários bloqueados.

Revalidações - Crie e gerencie políticas de revalidações. Essas políticas permitirão um controle de revalidação de .

Contextos de negócio - Gerencie organizações e responsáveis.

As importações são úteis caso você necessite alterar a configuração de vários recursos de uma única vez.

Para ter acesso à listagem de membros de direitos, siga os passos:

Autentique-se no Admin console

No menu lateral esquerdo, selecione o ícone correspondente à Ciclo de Vida em seguida Gestão de acessos.

Navegue no menu pelos itens Direitos em seguida Membros de direitos.

A tela exibirá três seções principais:

Ativos: membros de direitos atualmente válidos.

Revogados: membros de direitos que foram revogados.

Removidos: membros de direitos eliminados definitivamente.

Você pode aplicar filtros, como por usuário, recurso ou data de criação, para localizar os registros desejados.

Cada linha exibe:

Nome do usuário.

Nome do recurso.

Direito (tipo de acesso).

Pra você solicitar a revogação de uma, ou mais entradas de membros de direitos, no Admin console, siga os seguintes passos:

Na listagem de Membros de Direitos, na aba Ativos, Marque a caixa de seleção ao lado do usuário que deseja revogar.

Clique no botão “Solicitar revogação” exibido na barra inferior.

Preencha a Data de efetivação, e a Justificativa;

O sistema processará o pedido conforme os fluxos internos e o status do acesso será atualizado futuramente para "Revogado".

Acompanhe o processamento da requisição gerada.

Certificar um membro de direito significa validar que o acesso ainda é necessário e está de acordo com a função atual do usuário.

Pra você realizar a certificação de uma, ou mais entradas de membros de direitos, no Admin console, siga os seguintes passos:

Na listagem de Membros de Direitos, na aba Ativos, Marque a caixa de seleção ao lado do usuário que deseja certificar.

Clique no botão “Certificar” exibido na barra inferior.

Acompanhe o processamento da requisição gerada.

No Blazon, o gerenciamento de acessos está diretamente ligado às funções de controle do ciclo de vida de permissões em . Ele é composto, essencialmente, por quatro pilares: modelagem, ciclo de vida, classificação e sincronismo.

Para o gerenciamento de acessos de se faz necessário a modelagem dos mesmos no Blazon. Esses acessos são modelados a partir dos objetos:

: representa os acessos de uma aplicação alvo ou um subconjunto dos mesmos;

: representa os privilégios de acessos dessa aplicação alvo.

O controle de ciclo de vida de acessos, nos permite tratar para Contas e Direitos:

Contas: O controle do ciclo de vida de Contas nos permite criar, alterar e revogar essas contas. O ciclo de vida pode ser controlado a partir do Admin console, Importação ou Self-Service:

Concessão: novas contas podem ser concedidas por ou ;

Atualização: contas existentes podem ser atualizas via ou ;

Direitos: O controle do ciclo de vida relacionado a Direitos, implica na concessão e revogação de privilégios de acessos e na criação e remoção de objetos de Membros de direitos. Essas ações podem ser realizadas basicamente por meio do Admin console, Self-Service ou Importação:

Concessão: as concessões podem ser feitas por ou ;

Revogação: já as revogações podem ser realizadas via Admin console ou .

Os direitos também podem ser revogados caso o seu proprietário perca a atribuição de algum Papel;

A classificação de acessos nos permite ter uma melhor visibilidade e entendimento dos acessos que estão sendo gerenciados, podemos classificá-los quanto a:

;

;

.

O sincronismo é um dos principais pilares do gerenciamento de acesos no Blazon pois é ele que permite a integração com as aplicações alvo:

Conceda, altere e revogue acessos em aplicações alvo.

Monitore os acessos de suas aplicações alvo.

Conceda e revogue acessos baseado em papéis.

controle o ciclo de vida de senhas;

Os atributos de um usuário podem ser configurados de acordo com necessidades específicas. É possível a adição de novos atributos, determinar o tipo de dados de um determinado atributo e nome de exibição do mesmo.

Para acessar os atributos de um usuário, você deve:

Autenticar-se no Admin console

Acionar o menu Ciclo de Vida

No menu Ciclo de Vida, acione a opção Gestão de Identidades, em seguida clique em Usuários Ativos pra acessar a página de Usuários

Na página de listagem de Usuários, clique no botão Atributos do usuário.

A tela irá lista todos os atributos do usuário configurados, sendo possível adicionar novos atributos, editar atributos existentes, exportar ou importar atributos e gerenciar categorias.

Para a criação de um novo atributo, você deve se atentar às configurações necessárias. Siga os passos abaixo para a criação de novos atributos, adicionando-o conforme as suas necessidades:

Ao entrar na , acione o botão Adicionar;

Preencha os dados do novo atributo: nome, rótulo, descrição, categoria, etc

Acione o botão Salvar.

A tabela abaixo descreve as opções durante a criação de um novo atributo.

Após a adição de um novo atributo, você já poderá utilizá-lo para a criação de um novo usuário, para a edição de usuários existentes, para configuração de processos de provisionamento, reconciliação ou qualquer política que necessite deste campo para um processo de elegibilidade.

Para editar um atributo do esquema de usuário, você pode acessar a , e realizar os seguintes passos:

Procure ou pesquise pelo nome do atributo, na listagem de atributos do usuário

Clique no atributo que se deseja editar

Edite os dados do atributo: nome, rótulo, descrição, categoria, etc

Acione o botão Salvar

Para remover um atributo do esquema de usuário, você pode acessar a , e realizar os seguintes passos:

Procure ou pesquise pelo nome do atributo, na listagem de atributos do usuário

localize o(s) atributo(s) que serão removidos

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

As políticas de revalidação de usuários permitem o monitoramento de usuários que não estão vinculados a uma . Essas políticas asseguram que a permanência desses usuários na plataforma seja revisada regularmente, reduzindo riscos de acessos indevidos e garantindo conformidade com as políticas de gestão da identidade.

Exemplos de usuários sujeitos a essa política incluem e outros tipos de usuários que não possuem vínculo direto com uma .

Uma boa prática no gerenciamento de acessos é que um determinado usuário possua um, e apenas um, Responsável. Um Responsável pode ter vários usuários sob sua responsabilidade. Esta prática de associar um Responsável a um usuário introduz agilidade em processos de aprovação, uma vez que o responsável é um atributo do usuário e, portanto, é fácil determinar quem pode aprovar uma solicitação do usuário. Esta prática define que um novo usuário terá um responsável por seus acessos e deste modo, além da agilidade nas aprovações, é possível estabelecer rastreabilidade de acessos, por exemplo, para evidências ligadas a auditorias.

O Blazon tem o conceito de responsáveis, no qual possibilita o registro de um único responsável de um determinado usuário. Cada usuário no Blazon, pode ter configurado seu responsável e esse responsável pode ser usado nos processos de aprovação/decisão envolvendo o usuário.

Cada usuário pode ter apenas um responsável, e por sua vez cada usuário pode ser responsável por vários usuários. Essa informação está disponível de duas formas e o Blazon tem processos internos de sincronização dessa informação. As duas formas são:

Na tela de listagem de Responsáveis, acessada via menu Ciclo de Vida

Regras de negócio, para criação de entradas de provisionamento manual, podem ser mais complexas do que simplesmente inserir uma Tarefa (entrada) em uma Fila, onde, por exemplo, um analista manualmente fará a execução do provisionamento para um processo de aprovação.

Para esses casos mais elaborados, difíceis de serem executados automaticamente, o Blazon dispõe de um mecanismo de construção de fluxos personalizáveis de execução das regras de negócio, quebrando esses casos complexos em uma ou mais tarefas simples para provisionamento manual.

Para essa configuração é necessário antes ter no Blazon.

Assim, pra você configurar um evento de provisionamento pra ser tratado via um fluxo de trabalho, siga os seguintes passos:

Autentique-se no Admin console

Usando a sintaxe das expressões do spring é possível ler os valores de um atributo de um objeto do diretório de forma dinâmica e ainda assim transformá-los caso necessário.

O valor de um mapeamento usando uma expressão é na verdade uma string que pode conter uma expressão.

As expressões spring são demarcadas pelos caracter "{" e "}", e devem conter referencias à atributos de acordo com a tabela da seção para mapeamento.

Além de referencia para atributos, as expressões podem conter alguma função descrita no objeto.

A tabela abaixo ilulstra alguns exemplos de expressões:

As políticas e campanhas de certificação são ferramentas muito poderosas e que provavelmente irão atender suas necessidades de certificação na maior parte do tempo. Porém, existem cenários onde um acesso bem específico precisa ser revalidado.

Este acesso talvez não seja elegido por uma política e ao mesmo tempo, criar uma campanha para revalidar este acesso, talvez seja um processo mais oneroso, apesar de possível.

Assim, as micro certificações nada mais são que uma funcionalidade que visa facilitar a certificação de acessos, por meio de uma seleção simples no Admin console.

Assim como no caso das campanhas, é possível adicionar uma data de início e fim e indicar se o acesso deve ou não ser revogado quando a data limite for alcançada.

Na página de Atributos de um usuário, no seu campo Responsável.

Para adicionar, ou melhor configurar, um responsável para um usuário você pode optar por uma das duas formas:

Na tela de listagem de Responsáveis, acessada via menu Ciclo de Vida;

Na página de Atributos de um usuário, no seu campo Responsável.

Vamos ver como você pode proceder nas duas formas.

A tela de listagem de responsáveis apresenta os responsáveis, definidos no Blazon, de forma tabular e permite visualização bem como a adição/configuração de um responsável para um usuário. Você pode acessar essa funcionalidade com os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Contextos de Negócios, acione a opção Responsáveis em seguida Definição de responsáveis

Na página de Definição de responsáveis, acione o botão Novo

Na caixa de diálogo, defina o Usuário que se deseja configurar um responsável

Na caixa de diálogo, defina o Responsável

Acione o botão Salvar

Pronto, você acaba de configurar um responsável para um usuário!

Você pode configurar o responsável de um usuário, diretamente na tela de atributos do próprio usuário, para isso você pode seguir os seguintes passos:

Acesse a tela de de usuário e realize os seguintes passos:

Na página de listagem de Usuários, pesquise e clique no usuário que se deseja configurar um responsável

Na aba de Atributos do usuário, digite o nome de apresentação do responsável

Acione o botão Salvar, no final da página

Acompanhe o processamento da requisição gerada

Pronto, você acaba de solicitar a configuração do responsável de um usuário. Assim que a requisição for processada a informação será sincronizada com a tela de Responsáveis.

Para remover um responsável de um usuário você pode optar por uma das duas formas:

Na tela de listagem de Responsáveis, acessada via menu Ciclo de Vida;

Na página de Atributos de um usuário, no seu campo Responsável.

Vamos ver como você pode proceder nas duas formas.

A tela de listagem de responsáveis apresenta os responsáveis, definidos no Blazon, de forma tabular e permite visualização bem como a remoção de um responsável para um usuário. Você pode acessar essa funcionalidade com os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Contextos de Negócios, acione a opção Responsáveis em seguida Definição de responsáveis

Na página de Definição de responsáveis, filtre e selecione o(s) responsável(eis) que será(ão) removido(s)

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

Pronto, você acaba de remover um responsável de um usuário!

Você pode remover o responsável de um usuário, diretamente na tela de atributos do próprio usuário, para isso você pode seguir os seguintes passos:

Acesse a tela de de usuário e realize os seguintes passos:

Na página de listagem de Usuários, pesquise e clique no usuário que se deseja configura um responsável

Na aba de Atributos do usuário, limpe o nome de apresentação do campo Responsável

Acione o botão Salvar, no final da página

Acompanhe o processamento da requisição gerada

Pronto, você acaba de solicitar a remoção do responsável de um usuário. Assim que a requisição for processada a informação será sincronizada com a tela de Responsáveis.

Sempre que você precisar certificar um conjunto mínimo de acessos e que a criação de uma campanha seja mais complicada que isso.

Valor default

Informa o valor padrão que um atributo deve receber

Não

Categoria

Informa a categoria que o atributo deverá ser incluso no momento de exibição na tela

Sim

Opções / Obrigatório

Informa se o atributo é obrigatório

Sim

Opções / Editável

Informa se o atributo pode ser alterado

Sim

Opções / Visível

Informa se o atributo é visível em tela (especificamente no perfil do usuário no Admin console)

Sim

Opções / Solicitar durante a criação

Informa se o atributo será solicitado durante a criação de um novo usuário no Admin console

Sim

Auditoria / Armazenar após criação

Informa se o atributo deverá ser armazenado nos registros de auditoria no momento de sua criação

Sim

Auditoria / Armazenar após remoção

Informa se o atributo deverá ser armazenado nos registros de auditoria no momento de sua remoção

Sim

Label

Nome que será exibido na tela

Sim

Nome

Nome do atributo, que identifica unicamente um atributo e que poderá ser utilizado em mapeamentos

Sim

Descrição

Descrição do atributo

Não

Tipo de exibição

Informa o tipo do atributo

Sim

Acione o menu Gerenciamento de acessos

No menu Gerenciamento de acessos, acione a opção Recursos

Busque o recurso que você deseja configurar

Clicar na linha do recurso pra acessar a tela de informações do recurso

Na aba Provisionamento, escolha o evento de provisionamento que será configurado

Acione a opção Fluxo, na caixa de seleção de Tipo de provisionamento

Selecione o fluxo desejado, na caixa de seleção de Fluxo

Acione o botão Salvar, do card do evento

Pronto, você acaba de configurar um evento de provisionamento de um recurso pra ser tratado de forma manual via um fluxo de trabalho!

O monitoramento dos objetos do diretório nos permite garantir que apenas os acessos necessários estejam de fato ativos. As políticas de certificação, baseada em algumas características, monitoram os objetos do diretório e de acordo com suas definições, inicia um processo de certificação para os objetos necessários.

As políticas de certificação são um mecanismo para automatizar o processo de certificação, uma vez identificada/mapeada uma característica específica que se deseja revalidar, você pode criar uma política para monitorar estes objetos. O Blazon possui dois tipos de políticas: Periódicas e Baseada em Mudanças de Atributos do Usuário.

As políticas periódicas garantem que os acessos sejam revalidados em intervalos definidos, independentemente de haver alterações nos dados do proprietário desses acessos. Já as políticas baseadas em mudanças de atributos são acionadas quando ocorre alguma modificação nos atributos de um usuário, iniciando o processo de revalidação dos seus acessos.

As políticas periódicas, monitoram o diretório do Blazon, em busca de contas, membros de direitos ou membros de papéis que estão a um determinado período sem serem revalidados.

Uma política é definida com informações de periodicidade, onde neste caso indicamos de quanto em quanto tempo um determinado objeto deve ser revalidado. Além disso, a política determina quais os tipos de objetos devem ser considerados, bem como alguns filtros como: criticidade do acesso, acessos de um recurso, direito ou papel em específico.

As políticas periódicas são indicadas para acessos críticos, que independente de alguma mudança, devam ser revalidados. Porém não há limitação em relação ao seu uso, podendo ser utilizadas em qualquer cenário que envolva periodicidade.

As políticas baseadas em mudanças de atributos, determinam que quando um usuário sofre alteração em algum atributo monitorado, ele poderá ter os seus acessos submetidos a revalidação.

As políticas baseadas em mudanças de atributos do usuário, devem ser utilizadas principalmente para o monitoramento de acessos que podem ser revogados quando há algum tipo de mudança. Um exemplo clássico para este tipo de política, é a revalidação de acessos baseado em cargo, sempre que um determinado usuário muda de cargo dentro da organização, seus acessos são submetidos para revalidação.

As tarefas manuais desempenham um papel de apoio na gestão de identidades e acessos, especialmente em situações em que a concessão ou revogação de permissões não pode ser automatizada.

Esses casos geralmente estão relacionados a particularidades dos processos corporativos, exigindo a intervenção direta da equipe responsável pela gestão de acessos para garantir a conformidade e a correta aplicação das políticas de segurança.

Para o correto funcionamento dos processos baseados em tarefas manuais, são necessários alguns elementos essenciais, como filas de atendimento, times responsáveis, definições de tarefas, calendários operacionais e regras de escalonamento.

Esses componentes garantem organização, rastreabilidade e eficiência na execução das atividades que não podem ser automatizadas.

A automatização integral de atividades é o sonho de toda corporação, porém existem empecilhos técnicos, econômicos e até políticos para tais implementações. Além disso, muitas atividades realizadas para a Gestão de Identidades são Tarefas realizadas manualmente. Deste modo, apesar do desejo de automatização total, nem todas as atividades são passíveis ou compensam ser automatizadas. O Blazon conta com cinco tipos de tarefas, sendo elas:

Permite que aprovadores aprovem ou reprovem a solicitação de um determinado pedido de acesso, sendo que Tarefas de Aprovação podem ser dos seguintes tipos:

Aprovações para novas Contas;

Aprovações para novos Direitos;

Aprovações para novos Papéis; ou

Solicitação de credenciais de Contas Administrativas.

Permite que aprovadores revoguem ou mantenham um determinado acesso (Direito), sendo que, as Tarefas de Certificação podem ser dos tipos:

Contas;

Entitlements; ou

Roles.

Tarefa de Provisionamento

Tarefa de Segregação de Responsabilidade

Tarefa de Alteração em Direitos de um Papel

Todas as Tarefas podem ser resolvidas de forma simples a partir do Workspace. Para configurações das Tarefas, o Blazon disponibiliza quatro componentes principais: Definições, Políticas de Escalação, Filas e Calendários.

As políticas de certificação, apresentadas na seção anterior, abrangem uma parte significa dos acessos que devem ser certificados. Porém, nem sempre queremos automatizar este processo, ou ainda, durante um determinado período, por algum motivo, desejamos selecionar um conjunto de acessos e submetê-los a aprovação.

As campanhas de certificação permitem que um conjunto qualquer de acessos sejam selecionados e submetidos para revalidação. Estas campanhas permitem a seleção dos acessos desejados e permite também uma janela temporal, que específica quanto tempo essa certificação deve durar.

Durante o processo de certificação, você pode acompanhar o andamento da certificação, a partir do Admin console e tomar algumas decisões, como cancelar a campanha, finalizá-la ou até mesmo notificar os responsáveis que existem acessos aguardando revalidação.

Diferente das políticas de certificação, as campanhas nos permite um maior controle e autonomia daquilo que será certificado.

Uma campanha de certificação pode ser criada a partir do Admin console. Você vai precisar informar:

Um CSV com os acessos a serem revalidados (você pode extrair estas informações dos relatórios da própria plataforma);

Você deverá informar o início e o fim da sua campanha;

E você também irá informar se os acessos não revalidados ao final da campanha, devem ser mantidos ou revogados.

Não há nenhuma razão específica para optar pelo uso de campanhas, mas sempre que houver a necessidade de revalidação de um conjunto de diferentes tipos de acessos, e esta revalidação deve acontecer de forma imediata e de forma controlada, indicamos o uso das campanhas.

Quando não existe uma forma automatizada de se manter a sincronização entre o Blazon e uma aplicação externa, é possível criar e definir uma Fila, para onde tarefas manuais, especificando configurações de provisionamento, serão colocadas e deverão ser efetivadas na aplicação externa, por exemplo, de forma manual por um analista.

Para essa configuração é necessário antes ter criado e configurado uma fila no Blazon. Além da configuração da fila será necessário uma configuração de uma definição de tarefa.

Assim, pra você configurar um evento de provisionamento pra ser tratado via fila, siga os seguintes passos:

Autentique-se no Admin console

Acione o menu Gerenciamento de acessos

No menu Gerenciamento de acessos, acione a opção Recursos

Busque o recurso que você deseja configurar

Clicar na linha do recurso pra acessar a tela de informações do recurso

Na aba Provisionamento, escolha o evento de provisionamento que será configurado

Acione a opção Fila, na caixa de seleção de Tipo de provisionamento

Selecione a definição de tarefa desejada, na caixa de seleção de Definição de tarefa

Selecione a fila desejada, na caixa de seleção de Fila

Acione o botão Salvar, do card do evento

A solicitação de criação, alteração ou revogação de contas, pode se dar por meio das requisições descritas nas seções a seguir.

Atributo padrão 'firstName' do usuário

{user.lastName.toUpperCase()}

Atributo padrão 'lastName' do usuário, em letras maiúsculas

{account.accountIdentifier}

Atributo padrão 'accountIdentifier' da conta

{account.accountIdentifier}_ID

Atributo padrão 'accountIdentifier' da conta, e concatenado com o termo "_ID".

{user.get('occupationCode')}

Atributo adicional 'occupationCode' do usuário

{entitlement.name}

Atributo padrão 'name' do direito

{user.department.name}

Atributo padrão 'name' do departamento do usuário

{user.firstName}

Data de criação do vínculo.

Se é um acesso privilegiado ou não.

Inativação: as inativações ocorrem via Admin console ou Importação;

Revogação: as revogações podem ocorrer via Admin console ou Importação.

Alteração no status do Usuário;

Reconciliações.

Gerenciamento de papéis:

As contas também podem ser revogadas caso o seu proprietário perca a atribuição de algum Papel;

Novas contas podem ser atribuídas caso um usuário seja atribuído a algum Papel.

Os direitos também podem ser concedidos caso um usuário seja atribuido a algum Papel.

realize o sincronismo de senha de usuários master;

realize a rotação automática de senhas.

Permita que os próprios usuários solicitem novos acessos.

Permita que os próprio usuários realize a troca de sua senha e a sincronize com aplicações alvo.

Para localizar uma política de revalidação de usuário pelo Admin console, os seguintes passos se aplicam:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Ciclo de Vida, acione a opção Gestão de Identidades, em seguida acione Políticas de revalidações.

A tela inicial exibirá as seguintes informações:

Aba "Habilitados"

Exibe a lista de políticas de revalidação atualmente ativas no ambiente.

Caso não haja nenhuma política configurada, a mensagem "Não há nenhuma política habilitada" será exibida.

Aba "Desabilitados"

Navegue pelas abas e utilize os filtros se necessário para localizar a política desejada.

Para criar uma política de revalidação de usuários, você pode aplicar os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Ciclo de Vida, acione a opção Gestão de Identidades, em seguida acione Políticas de revalidações.

Na página de Revalidações, acione o botão Adicionar Política

Preencha Nome e Descrição

Acione o botão Salvar

Pronto, você acaba de criar uma política de revalidação de usuários! Uma política de revalidação é criada sem as configurações e desabilitada por padrão. Como próximo passo, você deve configurar a política criada.

Você pode editar uma política de revalidação a qualquer momento, com os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Ciclo de Vida, acione a opção Gestão de Identidades, em seguida acione Políticas de revalidações.

Na página de Revalidações, clique na política que se deseja editar

No card da política, configure Informações Gerais e acione o botão Salvar do card

Configure o Fluxo de trabalho que será executado quando um usuário seja elegido pela política

Configure as regras de Elegibilidade, com base nos atributos do usuário, que serão aplicadas na execução da política

Configure a Periodicidade, demarcada em dias, que a política será aplicada

Configure as Aprovações, determine o prazo para o período de aprovações.

Configure a Resolução, determine se seus usuários deverão ser inativados ou revogados caso não sejam aprovados.

Selecione o Workflow que será utilizado por essa política.

Pronto, você acaba de editar, configurar, uma política de revalidação de usuário!

No Blazon, o processo de revalidação de usuários é contínuo e reflete as políticas definidas e habilitadas no momento. Uma política de revalidação pode ser portanto habilitada ou desabilitada a qualquer momento.

Você pode habilitar ou desabilitar uma política de revalidação com os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Ciclo de Vida, acione a opção Gestão de Identidades, em seguida acione Políticas de revalidações.

Na página de Revalidações, clique na política que se deseja habilitar ou desabilitar

Acione o botão Habilitado ou Desabilitado, para a opção desejada

Pronto, você acaba de habilitar ou desabilitar uma política de revalidação de usuários!

Você pode remover uma política de revalidação, a qualquer momento, com os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida

No menu Ciclo de Vida, acione a opção Gestão de Identidades, em seguida acione Políticas de revalidações.

Na página de Revalidações, selecione a(s) política(s) que será(ão) removida(s)

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

Pronto, você acaba de remover uma ou mais políticas de revalidação de usuários!

Um dos principais componentes que fazem parte da arquitetura do Blazon é o que conhecemos como Diretório. O diretório é um repositório de dados central, que tem como principal objetivo armazenar as informações de identidades e acessos.

A presença deste diretório, permite o armazenamento de forma centralizada de todas as informações necessárias para a correta gestão de identidade e acessos. Ele habilita o Blazon a executar todos processos necessários como revogações, revalidações de acessos e segregação de funções.

No diretório é possível encontrar todos os usuários cadastrados bem como os acessos que estes usuários possuem, o que facilita e permite o gerenciamento de acesso efetivo.

No diretório, é possível encontramos os objetos descritos na imagem abaixo:

O usuário, é o objeto que representa uma identidade e que é utilizado normalmente para representar uma pessoa, mas que também pode representar um sistema, serviço ou algum outro elemento digital. Este objeto possui um conjunto de atributos que são fundamentais para determinar as características deste usuário.

Um recurso é utilizado para representar um conjunto de acessos que precisa ser gerenciado. Normalmente um recurso representa uma aplicação, como por exemplo Active Directory, Office 365, Google Workspace, ou alguma aplicação corporativa legada.

Uma conta é a representação de uma credencial, que um determinado usuário possui em um determinado recurso, por exemplo: Um usuário que possui um acesso ao Active Directory, terá este acesso mapeado por meio de uma conta. A conta permite o Blazon entender que um usuário possui de fato um acesso em uma determinada aplicação.

Um direito representa uma permissão de acesso em uma aplicação. Esta permissão de acesso pode ser um perfil de acesso, grupo de acesso ou qualquer outra nomenclatura ou modelo que uma aplicação possa utilizar. Um direito sempre estará relacionado a um determinado recurso.

Um membro de direito indica a permissão de acesso de um determinado usuário dentro de uma aplicação, por exemplo: Um usuário do Active Directory que é membro de um grupo, será mapeado como um membro de direito no Blazon.

Os papéis possuem a responsabilidade de permitir a concessão de acessos de uma forma agrupada e abstrata. Como abstrato, queremos dizer que um papel permite que a complexidade de um sistema seja simplificado no Blazon, por exemplo: Um grupo de acesso no Active Directory que possui uma nomenclatura muito técnica, pode ser mapeado em um papel com um nome mais relevante ao usuário final.

Além disso, um dos principais objetivos dos papéis é permitir a implementação de um modelo de acesso baseado em papéis (RBAC), pois ele permite a inclusão de diversos acessos em sua estrutura e permite a concessão destes acessos de maneira unificada para um usuário.

Um membro de papel representa a relação entre um usuário e um papel. Sempre que um usuário possui um papel, haverá um objeto denominado membro de papel.

Os objetos do diretório possuem uma relação entre si e é exatamente esta relação que permite o entendimento dos acessos existentes no diretório.

Um usuário, pode possuir zero ou mais contas em algum recurso. Dito isso, é importante notar que uma conta possui um usuário relacionado a mesma e esta relação normalmente é referenciada como proprietário. Sobre a relação entre usuários e contas, existem regras e exceções a esta relação:

Um usuário possui zero ou mais contas;

Uma conta pode, em alguns momentos, não possuir nenhum proprietário, o que é caracterizado como uma conta órfã;

Um usuário só pode possuir uma conta em um determinado recurso, exceto em e .

Além disso, um usuário pode possuir zero ou mais papéis e esta relação é representada por meio de um objeto do tipo membro de papel.

Já a relação entre um papel, recursos e direitos, indica que um determinado papel possui acessos relacionados a ele e desta maneira, quando um membro de papel é criado ou removido, acessos podem ser concedidos ou revogados, baseados nesta relação.

Em relação a um recurso, o mesmo pode possuir zero ou mais contas e/ou direitos. E uma determinada conta pode possuir zero ou mais direitos e esta relação é determinada a partir de um objeto membro de direito.

As relações descritas aqui, são manipuladas por diversos mecanismos, seja por uma intervenção manual ou principalmente por algum processo que acontece de forma automatizada. As próximas seções da nossa documentação descrevem como os objetos do diretório podem ser manipulados.

Cada objeto do diretório possui uma forma de gerenciamento, esta forma simboliza como um determinado objeto pode ser manipulado e esse entendimento é de suma importância, pois a forma na qual um objeto é gerenciado pode afetar diversos processos.

Atualmente, as formas disponíveis para gerenciamento destes objetos pode variar para cada tipo, a tabela abaixo contém cada um dos objetos e como eles podem ser gerenciados:

Objetos gerenciados manualmente: Os objetos gerenciados manualmente podem ser revogados e podem ser submetidos a processos de certificação;

Objetos gerenciados por papel: Estes objetos possuem seu ciclo de vida atrelado a um papel e não podem ser revogados manualmente e também não são elegíveis para processos de certificação;

Objetos gerenciados por política de atribuição: Os membros de papéis gerenciados por uma política de atribuição não podem ser revogados manualmente e também não são elegíveis para processos de certificação.

A criação de Processo de Certificação por meio de micro-certificação se dá basicamente pela seleção de entradas específicas que devem ser certificadas. Além da seleção de entradas, devem ser especificados os parâmetros básicos a serem utilizados no processo de micro-certificação. A micro-certificação possibilita também a certificação de Accounts, Membership Entitlements e Membership Roles.

Autenticar-se no Admin console

Selecionar a conta desejada, sendo esta seleção possibilitada a partir da tela de perfil de um determinado usuário ou no detalhamento de um determinado Recurso.

Estando em uma das telas anteriores, selecione o check-box, e clique na opção de certificar e siga os passos e instruções descritos na tela.

Especificar o Nome e a Descrição para a nova certificação. Essa descrição pode ser utilizada como forma de fornecer os motivos de sua certificação.

Especificar quando sua certificação deve iniciar e qual o período máximo em que ela deve ser finalizada. Neste ponto, indique se deseja revogar os acessos não certificados quando o período máximo for atingido.

Selecione o Workflow que você deseja utilizar para gerar as tarefas de certificação atreladas a esta micro- certificação.

Confirme para finalizar.

A Micro certificação de Membro de direito pode ser feita aplicando-se os seguintes passos:

Autenticar-se no Admin console

Selecionar o Membro de direito desejado, sendo esta seleção possibilitada a partir da tela de perfil de um determinado usuário ou no detalhamento de um determinado Recurso.

Estando em uma das telas anteriores, selecione o check-box, acione a opção de certificar, e siga os passos e instruções descritos na tela.

Especificar o Nome e a Descrição para a nova certificação. Essa descrição pode ser utilizada como forma de fornecer os motivos de sua certificação.

Após a criação da nova micro-certificação, o andamento poderá ser acompanhado no menu Management/Certification/Micro Certification.

A Micro certificação de membros de papéis Role pode ser feita aplicando-se os seguintes passos:

Autenticar-se no Admin console

Selecione o Membro de direito desejado, sendo esta seleção possibilitada a partir da tela de perfil de um determinado usuário ou no detalhamento de um determinado Papel.

Estando em uma das telas anteriores, selecione o check-box, e acione a opção de certificar e siga os passos e instruções descritos na tela.

Especificar o Nome e a Descrição para sua certificação. Essa descrição pode ser utilizada como forma de fornecer os motivos de sua certificação.

Após a criação da nova micro-certificação, o andamento poderá ser acompanhado no menu Management/Certification/Micro Certification.

Em construção...

Um Resource Adapter é uma aplicação responsável pela integração da Plataforma Blazon e uma aplicação externa (Sistema Legado). Antes de configurar o provisionamento via Resource Adapter, uma instância do Resource adapter deverá ser criada no Blazon.

Quando um Resource adapter é criado o mesmo recebe um nome e um identificador único dessa instância que será usado no processo em si. Para efeito de configuração de evento de provisionamento, o nome do Resource adapter é que será usado.

Além do Resource adapter você irá precisar da configuração do(s) mapeamento(s) de atributos referente(s) às informações de conta ou direito, ou ambos. Para isso você deve antes criar os mapeamentos de atributos necessários.

Finalmente, pra você configurar um evento de provisionamento pra ser tratado por um RA, siga os seguintes passos:

Autentique-se no Admin console

Acione o menu Gerenciamento de acessos

No menu Gerenciamento de acessos, acione a opção Recursos

Busque o recurso que você deseja configurar

Clicar na linha do recurso pra acessar a tela de informações do recurso

Na aba Provisionamento, escolha o evento de provisionamento que será configurado

Acione a opção Adaptador de recurso, na caixa de seleção de Tipo de provisionamento

Selecione o(s) mapeamento(s) necessário(s), na(s) caixa(s) de seleção Mapeamento

Selecione o RA que será usado, na caixa de seleção Adaptador de recurso

Selecione um Fluxo de trabalho de recuperação de falha, na caixa de seleção Fluxo de falha

Acione o botão Salvar, do card do evento

Na configuração de provisionamentos de concessão e revogação de direitos, são necessários dois mapeamentos distintos, sendo (i) o primeiro, relacionado ao direito que será concedido ou revogado e (ii) o segundo, relacionado aos dados do proprietário e da conta que receberá ou perderá o direito em questão.

Conflitos de segregação de funções ocorrem quando um mesmo usuário tem permissões que, combinadas, representam um risco para o controle interno, como por exemplo, criar e aprovar pagamentos.

Esses conflitos são identificados no ambiente corporativo com base em regras que definem quais funções não devem ser atribuídas simultaneamente a um mesmo usuário.

É essencial detectar e tratar esses conflitos para prevenir fraudes, erros e garantir a conformidade com normas de segurança e auditoria.

O Blazon provê a funcionalidade de Segregação de funções e o administrador deve primeiramente adicionar os acessos conflitantes definidos para o ambiente.

Para acessar os conflitos de segregação de funções você deve seguir os passos:

Autentique-se no Blazon;

Acione o menu Governança;

Acione o item de menu Segregação de funções > Geral > Conflitos;

Na página de listagem de conflitos pode-se filtrar e/ou ordenar os conflitos adicionados.

Um conflito de segregação de funções define dois acessos (direito, recurso ou papel) que são conflitantes e denominados de função lado A e função lado B.

Para adicionar um novo conflito você deve seguir os passos:

;

Clique no botão Adicionar;

Preencha o nome e a descrição e clique em Continuar;

Selecione o recurso, direito ou papel da função do lado A e clique em Continuar;

Pronto, você adicionou um conflito entre duas funções.

Para remover um conflito você deve seguir os passos:

;

Selecione os conflitos que deseja remover e clique no botão de ação Remover;

Na caixa de confirmação clique no botão Continuar;

Pronto, você removeu um conflito de segregação de funções.

Em construção...

As campanhas de certificação permitem executar o Processo de Certificação sobre um conjunto de entradas. Para Campanhas, uma entrada pode ser do tipo Account, Membership Entitlement ou Membership Role.

Para o Blazon, o conjunto de entradas pode ser especificado através de uma lista de entradas e ser oferecida à plataforma por meio de um arquivo no formato CSV (Comma Separated Values).

A lista tem uma estrutura básica de dados com dois campos, sendo eles: Identifier e Schema. O campo Identifier é o identificador interno e funcionará como uma chave primária para as entradas do Blazon que serão submetidas ao Processo de Certificação. O campo Schema especifica o tipo de objeto que será submetido ao Processo de Certificação, podendo assumir os valores: ACCOUNT, MEMBERSHIP_ENTITLEMENT ou MEMBERSHIP_ROLE.

Deste modo, o arquivo a ser importado pelo Blazon terá os dois campos, sendo o campo Identifier e o campo Schema, separados por vírgula, como é o padrão de um arquivo CSV. Para criar uma Campanha, os seguintes passos se aplicam:

Autenticar-se no Admin console.

Acessar o menu Certifications/Campaigns e acionar o botão + localizado no canto superior direito.

Especificar o Nome e a Descrição para o novo processo de certificação. Essa descrição pode ser utilizada como forma de fornecer os motivos de sua certificação.

Selecionar o arquivo CSV com as entradas que devem ser certificadas.

Após a criação da certificação, você pode acompanhar o andamento no menu Management/Certification/Campaigns.

Em construção...

Um script beanShell representa um programa na linguagem beanShell, que pode ser definido para gerar o valor do mapeamento de um atributo.

Segundo a documentação do beanShell, o beanShell é um interpretador de programas em Java e permite adicionar variáveis no contexto da interpretação.

Todo script beanShell executado no mapeamento do provisionamento contem a variável com o nome 'entry' que representa uma referência para o objeto que está sendo provisionado, no caso uma conta, ou um direito ou um membro de direito.

Essa referência contem os mesmos atributos descritos na tabela da seção Objetos e atributos disponíveis para o mapeamento de atributo.

Além da variável entry, o script tem disponível a referência para vários serviços da API do Blazon, como: userServiceAPI, accountServiceAPI, entitlementServiceAPI, roleServiceAPI, resourceServiceAPI, passwordPolicyServiceAPI, organizationUnitServiceAPI, membershipEntitlementServiceAPI, membershipRoleServiceAPI.

O script pode ter várias linhas e o valor final da execução do script será o valor dado como retorno, através do comando 'return', ou o valor da ultima atribuição.

A tabela abaixo ilustra alguns exemplos de scripts beanShell:

Para acessar as configurações de provisionamento de um recurso no Blazon, basta selecionar o recurso desejado e navegar até a aba Sincronismo. Essa aba permite configurar os eventos de provisionamento associados ao recurso, garantindo a gestão dos acessos.

Os eventos de provisionamento suportados pelo Blazon, que podem ser sincronizados com aplicações, incluem:

Contas:

Criação de conta

Atualização de conta

Revogação de conta

Ativação de conta

Direitos:

Criação de direito

Atualização de direito

Remoção de direito

Os eventos podem ser configurados de forma independente para os seguintes tipos de contas:

Contas Admin

Contas de Aplicação

Contas Compartilhadas

Contas Regulares

Cada tipo de conta pode ter regras e eventos personalizados, permitindo um gerenciamento granular e alinhado às necessidades da organização.

Para cada um dos eventos de provisionamento citados, é possível configurar uma das formas de aprovisionamento disponíveis:

Automaticamente por meio de Adaptador de Recurso;

Por meio de uma Fila;

Por meio de Fluxo de trabalho.

A aba Provisionamento, permite que façamos a configuração desejada dos eventos de provisionamento de um recurso. Ao acessar o recurso desejado, será possível visualizar a opção provisionamento, semelhante a imagem abaixo.

Os tópicos a seguir descrevem as possibilidade de configuração de provisionamento para um recurso.

O Blazon implementa o conceito de Unidades Organizacionais, no qual uma unidade organizacional representa uma entidade estrutural corporativa.

Nesse contexto, você pode definir unidades organizacionais e associar usuários à determinadas unidades organizacionais de forma a refletir informações da organização estrutural de uma empresa.

Uma unidade organizacional pode ser de um dos 4 tipos:

Centro de custo,

Departamento,

É importante ressaltar que a plataforma conta com dois processos de concessão e revogação automatizados:

concessão e revogação automática de papéis, baseada nas políticas de atribuição de papéis;

concessão e revogação automática de acessos, baseada nos acessos dos papéis.

Esse dois processos compreendem mecanismos de rastreabilidade e em particular a revogação conta com um mecanismo de gerenciamento mais flexível para o administrador.

Os Formulários representam uma importante funcionalidade de configuração de uma lista de campos para serem disponibilizados/renderizados na tela, como por exemplo, pra preenchimento de um cadastro, etc.

Basicamente um Formulário é composto por uma lista de , agrupados em e ainda é possível configurar uma lista de .

As páginas subsequentes apresentam as configurações para cada um desses elementos de um Formulário.

Um Resource adapter é responsável por manipular eventos de provisionamento e reconciliação, atuando como intermediário na comunicação com as aplicações alvo por meio de protocolos específicos, como , ou APIs . Em vez de se conectar diretamente às aplicações, o , interage com o Resource adapter, que realiza a sincronização dos acessos concedidos e revogados de forma adequada.

Um Resource adapter possui um conjunto de funcionalidades que permitem que o Blazon forneça todas as características necessárias para o funcionamento de um processo de gestão de identidade. As principais funcionalidades de um Resource Adapter são:

Sincronizando usuários e acessos entre o Blazon e aplicações alvo.

Um dos principais mecanismos e responsabilidades relacionados aos processos de gestão de identidade e acessos, é garantir o sincronismo entre uma e .

Esse sincronismo tem como objetivo garantir que os acessos solicitados sejam devidamente concedidos nas aplicações alvo, enquanto acessos que não são mais necessários sejam prontamente revogados. Além disso, ele permite o monitoramento contínuo das aplicações alvo, assegurando que os acessos existentes sejam apropriados e estejam em conformidade com as políticas de segurança.

Para a garantia desse sincronismo, o Blazon conta com três componentes principais:

um módulo de , responsável pelo envio de informações que são criadas e/ou alteradas no Blazon;

A Segregação de Funções, também conhecida como SoD, consiste na separação das responsabilidades de autorização, aprovação, execução, controle e contabilização. Para evitar conflitos de interesses, e diminuir riscos de fraudes, é necessário repartir responsabilidades entre colaboradores para que não exerçam tarefas incompatíveis, tais como execução e fiscalização de uma mesma atividade.

SoD é uma disciplina cujo escopo abarca diversas áreas da corporação passando por finanças, controladoria, vendas, controle de qualidade, entre outras. Deste modo, a Gestão de Identidade desempenha um papel importante no controle de acesso aos sistemas que dão suporte à gestão dessas diferentes áreas.

De acordo com o Gartner Group, controles eficazes de Segregação de Responsabilidades podem reduzir o risco de fraude interna em até 60% por meio da detecção precoce de falhas de processos internos em sistemas de negócios importantes.

O Blazon possui funcionalidades que garantem que acessos conflitantes não sejam concedidos, a menos que sejam explicitamente autorizados.

A manutenção de um papel, para a adição e remoção de recursos e direitos, é realizada no Admin console. Toda manutenção gera uma entrada de alteração do Papel e esta alteração pode ser submetida a aprovações e validações de conflitos, conforme descrito na imagem abaixo:

O fluxo para alteração de um papel, que pode ser visto na imagem acima, permite que a alteração de um papel possua um registro de alteração detalhado, e diminui a chance de alteração de um papel de forma indevida, uma vez que é possível obter a aprovação das pessoas/equipes responsáveis. A listagem abaixo detalha este fluxo:

Um item é adicionado/removido de um papel, a partir do Admin console;

Assim que um item é adicionado ou removido de um papel, uma entrada de alteração de papel é criada e a mesma é submetida a uma política de aprovação, que verifica a necessidade de aprovação pelo responsável do papel.

Especificar quando sua certificação deve iniciar e qual o período máximo em que ela deve ser finalizada. Neste ponto, indique se deseja revogar os acessos não certificados, quando o período máximo for atingido.

Selecionar o Workflow que será utilizado para gerar as tarefas de certificação atreladas a esta micro certificação.

Confirme para finalizar.

Indique quando sua certificação deve iniciar e qual o período máximo em que ela deve ser finalizada. Neste ponto, indique se deseja revogar os acessos não certificados quando o SLA for atingido.

Selecione o Workflow a ser utilizado para gerar as tarefas de certificação atreladas a esta micro-certificação.

Confirme para finalizar.

Além disso, é obrigatória a definição de um fluxo de recuperação de falha, caso o Adaptador de Recurso não seja bem sucedido ao realizar o provisionamento automático do evento em questão. Os fluxos disponíveis são acessíveis através do menu Desenvolvimento -> Fluxos, onde podem ser gerenciados (criados, editados etc).

Especificar quando sua certificação deve Iniciar e qual o período máximo no qual ela deve ser finalizada. Neste ponto, indique se deseja revogar os acessos não certificados quando o período máximo for atingido.

Selecionar o fluxo de trabalho (Workflow) que você deseja utilizar para gerar as tarefas de certificação atreladas a esta certificação.

Confirme para finalizar.

Alteração de senha da conta

Revogação de um direito de uma conta

Contas Temporárias

Grupo de trabalho,

Organização.

Independente do tipo da unidade organizacional, todos os 4 apresentam as mesmas informações e funcionalidades, e portanto a diferenciação é de fato mais semântica, em relação à empresa que se está realizando a gestão de identidade, do que funcional no Blazon.

Você pode realizar algumas operações de gerenciamento de organizações, como:

Criar, editar, remover uma unidade organizacional;

Adicionar ou remover donos de uma unidade organizacional;

Adicionar ou remover membros de uma unidade organizacional.

Pra acessar as informações de uma unidade organizacional no Blazon, você pode seguir os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida em seguida a opção Contextos de Negócio

No menu Organizações , acione a opção referente ao tipo de unidade organizacional que se deseja criar

Os registros serão exibidos conforme unidade organizacional selecionada.

Pra criar uma nova unidade organizacional no Blazon, você pode seguir os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida em seguida a opção Contextos de Negócio

No menu Organizações , acione a opção referente ao tipo de unidade organizacional que se deseja criar

Na tela de listagem da unidade organizacional, acione o botão Novo

Na caixa de diálogo, preencha Nome, Descrição e o Identificador

Acione o botão Salvar, na caixa de diálogo

Pronto, você acaba de criar uma unidade organizacional (centro de custo, departamento, grupo de trabalho ou organização)!

Pra editar uma unidade organizacional no Blazon, você pode seguir os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida em seguida a opção Contextos de Negócio

No menu Organizações , acione a opção referente ao tipo de unidade organizacional que se deseja editar

Na tela de listagem da Unidade de Organização, filtre ou procure por uma unidade organizacional

Clique na linha da unidade organizacional que se deseja editar

Na aba Resumo, edite os campos do card Informações gerais

Na aba Configurações, edite o identificador no card Identificador da organização, e acione o botão Salvar do card

Na aba Configurações, adicione ou remova proprietários no card de Proprietários

Pronto, você acaba de editar uma unidade organizacional (centro de custo, departamento, grupo de trabalho ou organização)!

No Blazon, a informação sobre membros de uma unidade organizacional pode ser configurada em dois cenários. Essa informação é eventualmente sincronizada por processos internos do Blazon.

Sendo assim, pra você adicionar um membro para uma unidade organizacional, você pode optar por uma das duas formas:

Na tela de listagem da unidade organizacional, conforme item Acessando uma organização;

Na página de Atributos de um usuário, nos campos Centro de custo, Departamento e Organização.

Vamos ver como você pode proceder nas duas formas.

Pra adicionar um membro à uma unidade organizacional nesse contexto, você pode seguir os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida em seguida a opção Contextos de Negócio

No menu Organizações , acione a opção referente ao tipo de unidade organizacional que se desejada

Na tela de listagem da Unidade de Organização, filtre ou procure por uma unidade organizacional

Clique na linha da unidade organizacional que se deseja adicionar membros

Na aba Membros, acione o botão Adicionar novo membro

Na caixa de diálogo, procure um ou mais usuários para serem adicionados como membros

Acione o botão Adicionar

Pronto, você acaba de adicionar membros a uma unidade organizacional (centro de custo, departamento, grupo de trabalho ou organização)!

Você pode configurar o um usuário como membro de uma unidade organizacional, diretamente na tela de atributos do próprio usuário, para isso você pode seguir os seguintes passos:

Acesse a tela de de usuário e realize os seguintes passos:

Na página de listagem de Usuários, pesquise e clique no usuário que se deseja configurar como membro

Na aba de Atributos do usuário, digite o nome da unidade organizacional nos respectivos campos: Centro de custo, Departamento e/ou Organização

Acione o botão Salvar, no final da página

Acompanhe o processamento da requisição gerada

Pronto, você acaba de solicitar a configuração do usuário como membro de unidade(s) organizacional(is). Assim que a requisição for processada a informação será sincronizada com a tela de Unidades de organização.

No Blazon, a informação sobre membros de uma unidade organizacional pode ser configurada em dois cenários. Essa informação é eventualmente sincronizada por processos internos do Blazon.

Sendo assim, pra você remover um membro de uma unidade organizacional, você pode optar por uma das duas formas:

Na tela de listagem da unidade organizacional, conforme item Acessando uma organização;

Na página de Atributos de um usuário, nos campos Centro de custo, Departamento e Organização.

Vamos ver como você pode proceder nas duas formas.

Pra remover um membro de uma unidade organizacional nesse contexto, você pode seguir os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida em seguida a opção Contextos de Negócio

No menu Organizações , acione a opção referente ao tipo de unidade organizacional que se desejada

Na tela de listagem da Unidade de Organização, filtre ou procure por uma unidade organizacional

Clique na linha da unidade organizacional que se deseja remover membros

Na aba Membros, selecione o(s) membro(s) que será(ão) removido(s)

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

Pronto, você acaba de remover membros a uma unidade organizacional (centro de custo, departamento, grupo de trabalho ou organização)!

Você pode remover um membro de uma unidade organizacional, diretamente na tela de atributos do próprio usuário, para isso você pode seguir os seguintes passos:

Acesse a tela de de usuário e realize os seguintes passos:

Na página de listagem de Usuários, pesquise e clique no usuário que se deseja remover como membro

Na aba de Atributos do usuário, limpe o nome da unidade organizacional nos respectivos campos: Centro de custo, Departamento e/ou Organização

Acione o botão Salvar, no final da página

Acompanhe o processamento da requisição gerada

Assim que a requisição for processada a informação será sincronizada com a tela de Unidades de organização.

Pra remover uma unidade organizacional no Blazon, você pode seguir os seguintes passos:

Autentique-se no Admin console

Acione o menu Ciclo de Vida em seguida a opção Contextos de Negócio

No menu Organizações , acione a opção referente ao tipo de unidade organizacional que se desejada

Na tela de listagem da Unidade de Organização, filtre ou procure por unidades organizacionais

Selecione a(s) unidade(s) organizacional(is) que será(ão) removida(s)

Acione o botão Remover

Acione o botão Confirmar, na caixa de diálogo

Todo membro de papel concedido de forma automática por uma política de atribuição, passa a ser gerenciado por essa política.

Caso um membro de papel seja concedido por mais de uma política, o mesmo passa a ser gerenciado por todas as políticas que deram "match".

Sendo assim, para que um membro de papel seja revogado, ou melhor tenha uma entrada de revogação gerada, ele tem que perder o gerenciamento de todas as políticas antes.

Todo membro de papel revogado pelo processo automatizado gera uma entrada de revogação de papel e o mesmo (o membro de papel) ainda é mantido até a resolução da entrada.

Essa entrada de revogação permite que o administrador tome a decisão de MANTER ou REVOGAR de fato o membro de papel.

Caso o administrador não tome essa decisão dentro do prazo máximo estipulado, a revogação será aplicada.

A listagem dessas entradas, bem como a configuração de prazo de resolução, estão ambas descritas na documentação do guia do Admin console, em Revogações de papéis.

É importante ressaltar que são geradas as entradas de revogação de membros de papel, apenas para os membros de papel que não tem mais nenhuma política gerenciando.

Caso exista uma outra política ainda gerenciando um membro de papel, que deveria ser revogado, o processo de revogação apenas remove a política que não dá mais match, e não gera a entrada.

Toda conta concedida de forma automática pelos acessos de um papel, passa a ser gerenciada por esse papel.

Caso uma conta seja concedido por mais de um papel, a mesma passa a ser gerenciada por todos os papéis que tem o recurso como acesso.